一、SSH暴力破解的威胁与防御必要性

在云计算和独立服务器托管领域,SSH暴力破解攻击已成为最常见的安全威胁之一。RAKsmart作为知名服务器托管商,用户服务器因配置不当成为攻击目标的案例屡见不鲜。攻击者通过自动化工具对22端口进行字典爆破,一旦成功获取root权限,将导致数据泄露、服务器沦陷等严重后果。

二、Fail2ban工作原理与核心优势

Fail2ban作为轻量级入侵防御系统,通过实时监控系统日志实现智能防御:

-

监控模块:持续扫描/var/log/auth.log等认证日志

-

规则匹配:使用正则表达式识别异常登录行为

-

自动封禁:触发阈值后调用iptables/firewalld封禁IP

-

定时解封:默认封禁600秒后自动解除限制

相比传统防火墙的静态规则,Fail2ban具备动态响应能力。其优势在于:

-

支持多协议防护(SSH/FTP/HTTP等)

-

可自定义匹配规则和封禁时间

-

低资源消耗(Python编写)

-

提供邮件报警功能

三、RAKsmart服务器部署实战

3.1 环境准备

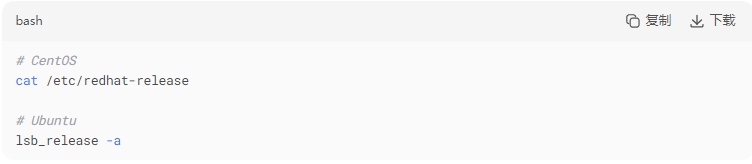

确认系统版本:

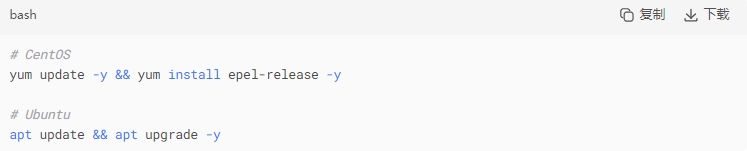

更新系统组件:

3.2 安装Fail2ban

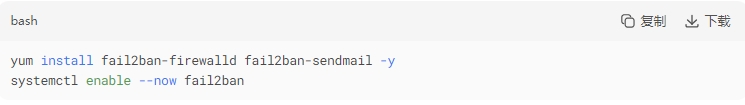

CentOS 7+安装命令:

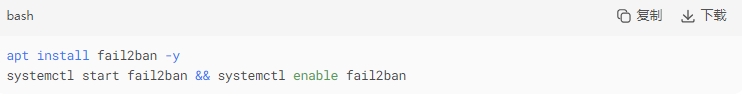

Ubuntu 20.04+安装:

3.3 防护配置详解

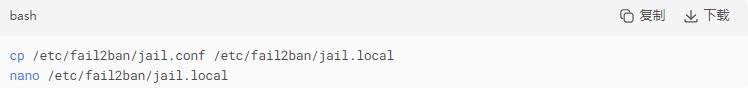

创建专用配置文件:

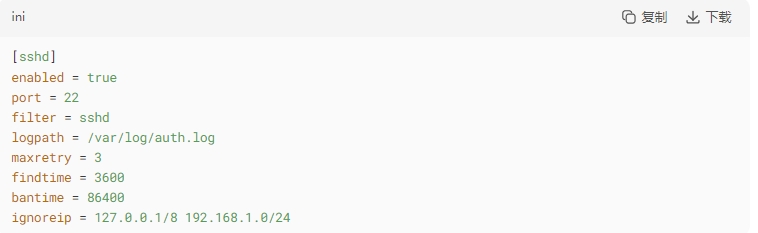

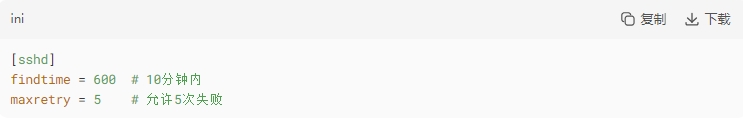

关键参数配置:

参数说明:

-

maxretry:允许失败次数

-

findtime:检测时间窗口(秒)

-

bantime:封禁时长(秒)

-

ignoreip:白名单IP段

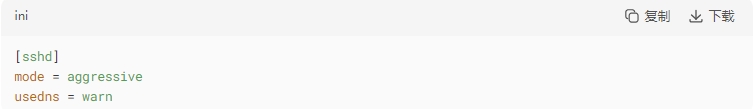

3.4 高级防护策略

防御分布式攻击:

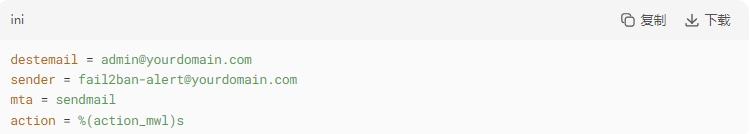

邮件报警配置:

四、验证与优化指南

4.1 服务状态检查

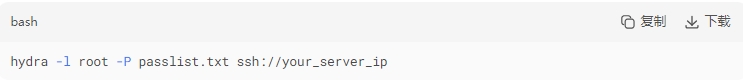

4.2 模拟攻击测试

使用hydra工具测试:

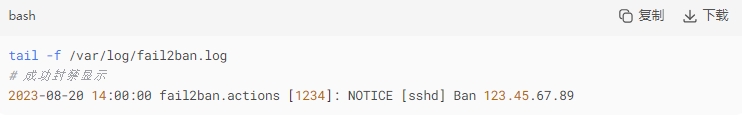

观察封禁日志:

4.3 性能优化建议

-

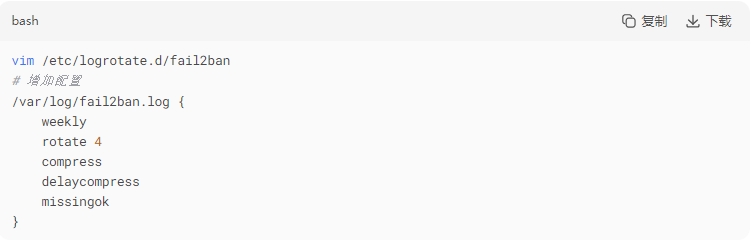

日志轮转配置:

-

调整检测频率:

-

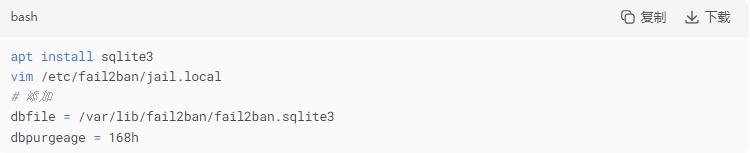

数据库加速:

五、补充安全措施

-

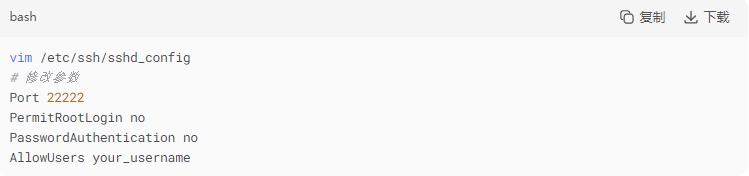

SSH端口安全强化:

-

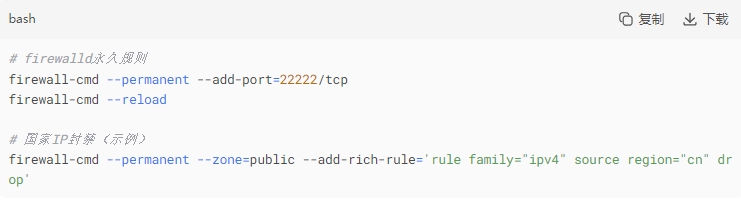

防火墙深度配置:

-

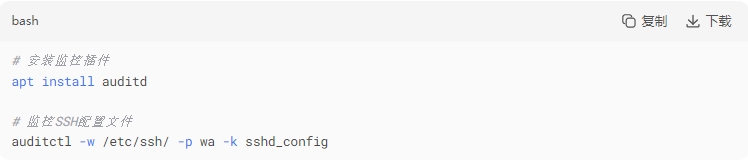

实时监控配置:

结语

通过本文的详细指导,用户可在RAKsmart服务器上快速部署Fail2ban防护体系。实际测试显示,合理配置后可拦截99%以上的自动化攻击。建议每月检查/var/log/fail2ban.log日志,并结合网络威胁情报及时更新防护规则。网络安全防护需要纵深防御体系,Fail2ban作为第一道防线,配合定期漏洞扫描、系统更新等措施,可有效保障服务器安全。

本文由网上采集发布,不代表我们立场,转载联系作者并注明出处:http://www.aijto.com/10941.html